In den 1980ern wurden die ersten Computerviren programmiert. Wenig später entstanden Programme, um sie in ihre Schranken zu weisen. 1987 ging G DATA voraus und entwickelte den ersten Virenscanner der Welt. Ein solcher Virenscanner bildet den klassischen Grundstein einer Sicherheitslösung. Er untersucht Ihren Computer auf Viren, Würmer, Trojaner und andere Schadsoftware mit Hilfe sogenannter Signaturen.

Wie funktionieren Virenscanner?

Viren brauchen einen Wirt, deshalb befallen sie auf dem Computer vorhandene Dateien. Würmer dagegen können sich ohne einen solchen Wirt und oft auch ohne das Zutun des Nutzers verbreiten. Trojanische Pferde hingegen verbergen ihre bösartigen Absichten häufig in legitim anmutenden Programmen. Die gleiche Funktionsweise wie im geschichtlichen Vorbild beim Angriff auf Troja. Jede Schadsoftware geht dabei anders vor und spaltet sich in beinahe unzählige weitere Unterarten auf. Doch trotz der großen Bandbreite an gefährlichen Programmen, lassen sich Muster feststellen. In ihrem Code weisen sie bösartige Merkmale auf und genau daran kann der Virenscanner sie erkennen.

Um Trojaner, Spyware und andere von Kriminellen in Umlauf gebrachte Software aufzuspüren, arbeitet der Virenscanner mit Signaturen. Diese sind in der Regel vergleichbar mit detaillierten Steckbriefen, mit denen der Virenscanner die Dateien auf einem Computer wie ein Sheriff durchsucht. Stimmen die zahlreichen in der Signatur festgehaltenen Merkmale mit denen des verdächtigen Eindringlings überein, schlägt die Antivirensoftware sofort zu und macht den Schädling dingfest.

Wie sehen Virensignaturen aus?

Doch ganz so einfach wie im wilden Westen haben es die Sheriffs in der Welt der Cyberkriminalität nicht. Im digitalen Zeitalter treibt nicht nur ein einzelner, gut beschriebener Bandit sein Unwesen. Deshalb beziehen sich heutige Signatur-Steckbriefe sehr häufig auch nicht nur auf einen einzelnen Schädling. Vielmehr liefert die Signatur auch die Möglichkeit, eine Vielzahl von Dateien zu erkennen, in deren Codes bekannte schädliche Merkmale eingebettet sind. Das Stichwort hier lautet Heuristik.

Der Cyber-Sheriff sucht dann nicht nur nach einem 30-jährigen Mann mit Schnauzbart. Er sucht nach einem Mann zwischen 20 und 40 Jahren, mit einer Art von Gesichtsbehaarung und zahlreichen weiteren Eigenschaften. Diese spezielle Art der Virensignatur setzt damit andere Schwerpunkte als der detaillierte Wild-West-Steckbrief: Während der Steckbrief wenige, dafür aber recht konkrete Merkmale auflistet, umfasst diese weiter gefasste Virensignatur sehr viele Typisierungspunkte, die eher unscharf sind. Entsprechend setzt der Cyber-Sheriff in der Regel nicht nur einen Schurken fest, sondern findet mit einer Signatur oft Tausende von gefährlichen Dateien. Allerdings ist hier auch eine erhöhte Vorsicht geboten. Werden die Merkmale zu unscharf beschrieben, wird möglicherweise eine falsche Datei als verdächtig eingestuft – ein sogenannter Falschpositiv (engl.: false positive).

In technischer Sprache bedeutet das: Statt auf einen konkreten Schädling zugeschnittene Virensignaturen liegen der Heuristik weniger spezifische Daten zugrunde. Dazu zählt etwa die Kenntnis allgemeiner Muster, die sehr viele Schadprogramme an den Tag legen. Außerdem prüft die heuristische Methode, ob bestimmte Elemente eines Codes in der Kombination mit anderen Merkmalen womöglich Probleme verursachen. So kann ein heuristisches Verfahren bereits proaktiv einschreiten, noch bevor eine sehr spezifische Signatur vorliegt.

Was bedeutet es, wenn ein Virenscanner „reaktiv“ arbeitet?

Ein Virenscanner, in seinem klassischen Sinn, kann nur Dinge erkennen, die ihm Analysten vorher in Form von Signaturen beigebracht haben. Gibt es keine Signatur für eine schädliche Datei, dann kann dieser Basisansatz nicht greifen. Deshalb sprechen Fachleute davon, dass Virenscanner reaktiv arbeiten. Sie basieren auf der Reaktion der Analysen auf einen aufgetretenen Schädling. Erst mit diesen Signaturen ausgerüstet können Virenscanner sich auf die Suche danach machen. Aus diesem Grund sollten Virenscanner nur als Basis-Schutz oder als Ergänzung zu einer umfangreicheren Sicherheitslösung verstanden werden. Allein reichen sie besonders gegen hochentwickelte Bedrohungen wie etwa Advanced Persistent Threats (APTs) nicht aus.

Wie oft sollte ich meinen Virenscanner updaten?

Analysten können Virensignaturen vergleichsweise kurzfristig erstellen. Bei jedem Signatur-Update ergänzen Sie so die Ausrüstung des Virenscanners: Damit der digitale Sheriff möglichst viele Steckbriefe kennt, sind regelmäßige Signatur-Updates wichtig. So lernt der Virenscanner immer neue Schädlinge kennen und kann sie in Ihrem System aufspüren. Die G DATA Sicherheitslösungen führen automatische Signatur-Updates durch.

Was passiert, wenn der Virenscanner etwas findet?

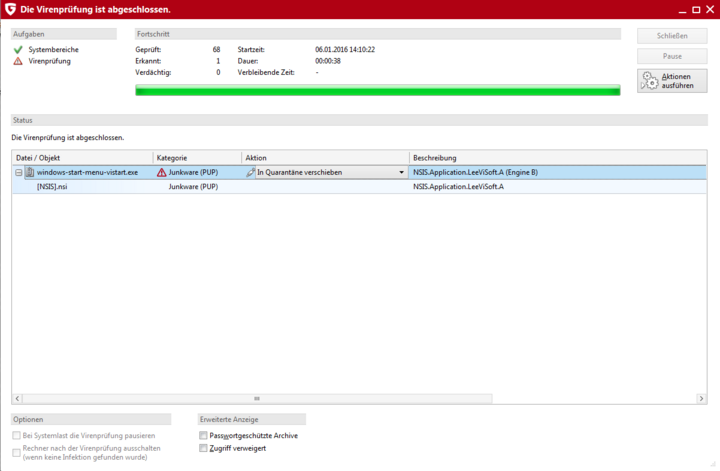

Wenn der Virenscanner einen Schädling gefunden hat, kann er ihn entweder desinfizieren, unter Quarantäne stellen oder löschen. In vielen Fällen können infizierte Dateien gerettet werden. Beim Desinfizieren entfernt die Antiviren-Software die bösartigen Bestandteile in der befallenen Datei und rekonstruiert so die Originaldatei. War die Desinfektion erfolgreich, wird die Datei automatisch an ihren Ursprungsort zurückbewegt und kann wieder ganz normal genutzt werden.

Schlägt die Desinfektion fehl oder ist nicht sicher, ob eine Datei befallen ist, stellt die Software sie unter Quarantäne. Von dort aus kann sie keinen Schaden anrichten und die infizierte Datei bleibt für eventuelle Reparaturversuche weiterhin existent. Für Ihren Computer besteht also keine Gefahr. Die Option der Quarantäne ist auch dann hilfreich, wenn potentielle Systemdateien befallen scheinen. Werden sie einfach gelöscht, kann das System geschädigt werden. Sollte der Computer, während die Datei in Quarantäne ist, weiterhin problemlos laufen, kann sie später unter Umständen einfach gelöscht werden.

Wie kann ich meinen Virenscanner ausschalten?

In G DATA Sicherheitslösungen finden Sie unter „Einstellungen“ und „AntiVirus“ die einzelnen Komponenten aufgelistet. Nach einem Klick auf die Komponente können Sie ganz oben im Fenster mittels eines Hakens Teile aktiveren oder deaktivieren. Auch wenn das Abschalten des Virenscanners technisch natürlich möglich ist, empfiehlt es sich nicht. Der Echtzeitschutz des Virenwächters prüft Ihren Computer durchgängig auf Gefahren und sollte in jedem Fall eingeschaltet bleiben.

Braucht mein Smartphone auch einen Virenscanner?

Ein Smartphone ist im Prinzip eine Hosentaschenversion eines Computers. Wie Ihr PC kann auch Ihr Smartphone mit Schadsoftware infiziert werden. Deshalb benötigt es einen speziellen Antivirus für Android.

Was machen Online-Virenscanner wie beispielsweise Virustotal?

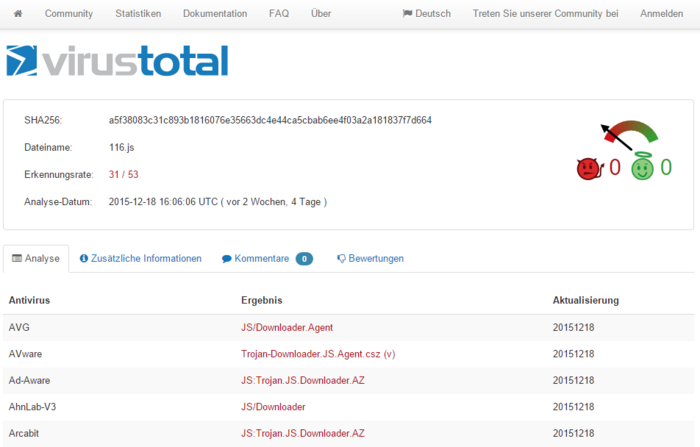

Während die meisten Virenschutz-Programme auf dem eigenen Rechner installiert werden, gibt es für einen signaturbasierten Scan Online-Alternativen, wie etwa virustotal.com oder virscan.org. Online-Scanner wie diese analysieren einzelne Dateien oder scannen eine von Ihnen gewählte URL auf gefährliche Inhalte, ohne dass Sie dafür ein Programm installieren müssen. Über 40 Anbieter von Antivirensoftware haben dafür ihre Engines (für Dateien) in der Basisvariante und einen Teil der Cloud-Technologien (für URLs) zur Verfügungen gestellt.

In einer Liste zeigen Virustotal und Co. an, ob und wenn ja, welche Schädlinge die jeweiligen Virenscanner zu einem bestimmten Zeitpunkt gefunden haben. Deshalb werden Online-Scanner auch als Second-Opinion-Scanner bezeichnet, die eine zweite Meinung oder über 40 zusätzliche Meinungen zu einem Befund liefern. Sie prüfen, beugen einer Infektion aber nicht vor und können auch nicht beim Entfernen helfen.

Der Haken bei einem solchen Online-Scan ist jedoch, dass Sie dafür die Daten auf einen fremden Server hochladen müssen. Ob Sie damit mehr Sicherheit generieren oder nur Ihre Daten freiwillig in fremde Hände geben, ist fraglich. Außerdem: Wenn keiner der aufgelisteten Online-Scanner etwas findet, bedeutet das nicht automatisch Entwarnung! Viele Schädlinge sind entweder gut vor Signaturerkennung getarnt oder fallen erst durch ihr Verhalten auf, die jedoch von den klassischen Scannern mit Signaturen nicht immer erfasst werden. Deshalb bieten diese Online-Scanner keinesfalls eine Alternative zu einer umfassenden Sicherheitslösung.