Wer ein komplexes Unternehmen mit einer komplexen IT betreibt, der möchte vor allem eins: hohe Cybersicherheit. Um diesem Ziel näher zu kommen, können Unternehmen ein SIEM-System einsetzen. Was ein SIEM ist und welche Vor- und Nachteile es hat, lesen Sie hier.

Wofür steht SIEM?

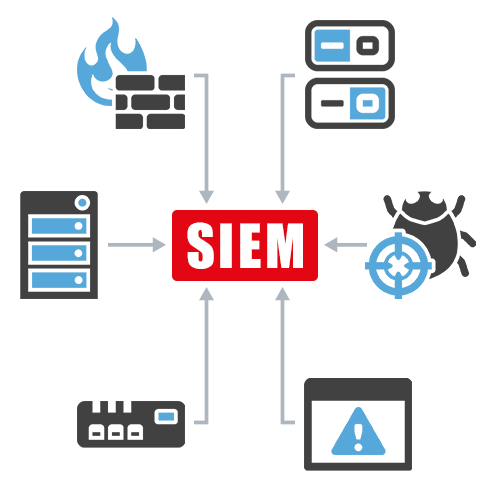

SIEM steht für Security Information and Event Management. Dabei handelt es sich um ein zentrales System, das je nach Konfiguration die gesamte oder nur ausgewählte Teile der IT-Sicherheit von Unternehmen in Echtzeit überwacht. Ein SIEM sammelt ständig sensible Daten, vergleicht sie mit den Daten im „Normalbetrieb“ und erkennt bei auffälligen Abweichungen potenzielle Bedrohungen. Dieses Vorgehen ist eine Kombination aus den Konzepten SIM (Security Information Management) und SEM (Security Event Management).

Ein SIM-System (Security Information Management) speichert Log-Informationen von Betriebssystemen und IT-Security-Komponenten, wie zum Beispiel Firewalls, Intrusion-Prevention-Systemen (IPS) oder Intrusion-Detection-Systemen (IDS). Diese Log-Daten werden in einer oder mehreren zentralen Datenbanken gesammelt. SEM (Security Event Management) verwendet dann diesen Pool an gesammelten Log-Daten und korreliert sie nach festgelegten Richtlinien miteinander.

SIEM verknüpft diese Security-Informationen in einer Management Software, sodass eine zeitnahe Analyse durch einen IT-Experten möglich ist. Dank dieser Informationen können potenzielle Bedrohungen frühzeitig durch Fachpersonal erkannt und behoben werden.

Wie funktioniert SIEM?

Ein Security Information and Event Management (SIEM) sammelt bei der Konfiguration definierte Daten an vorab definierten Orten. Integriert der IT-Verantwortliche klar abgesteckte Korrelations-Regeln und Richtlinien in das System, gibt es von da an vollautomatisch Warnmeldungen heraus – aber nur, wenn diese vordefinierten Parameter überschritten werden. In den meisten Fällen ist dennoch eine manuelle Analyse der potenziellen Bedrohung durch einen IT-Experten erforderlich. Je nach SIEM-Lösung unterstützen ihn dabei Tools aus den Bereichen autonom lernender Maschinen und künstlichen Intelligenz. Mithilfe von Anwendungen, die Logfiles selbst einschätzen können und so zwischen normalen Aktivitäten und sicherheitsrelevanten Informationen unterscheiden lernen, kann eine SIEM-Software die Security in einem Unternehmen irgendwann „verstehen“. Dies ist jedoch nicht mit jeder SIEM-Lösung möglich. Zudem besteht in der „Anlernphase“ ein extrem hoher Zeitaufwand durch speziell geschultes Fachpersonal, da komplexe Regeln aufgestellt werden müssen.

Je mehr Korrelations-Regeln vorab in das SIEM integriert wurden, desto sensibler reagiert es später auf Unstimmigkeiten. Gibt es zum Beispiel zu einem Zeitpunkt extrem häufige Login-Versuche mit einer gehackten E-Mail-Adresse eines Mitarbeiters, kann dieses potenzielle Risiko zeitnah durch die IT-Abteilung aus den Logdaten herausgelesen und Schutzmaßnahmen eingeleitet werden.

Was ist ein Managed SIEM?

Wenn ein Unternehmen die Implementierung und/oder den Betrieb eines SIEM an einen externen Dienstleister auslagert, spricht man von „Managed SIEM“. Spezialisierte Dienstleister bringen das nötige Know-how mit, um bei der aufwendigen Integration und Konfiguration des SIEM-Systems zu unterstützen. Zudem können sie dank ihrer Expertise die Meldungen des SIEM richtig einordnen. Sie überwachen rund um die Uhr alle SIEM-Alarme und informieren den Kunden über ungewöhnliche Aktivitäten im Netzwerk.

Was ist der Unterschied zu Managed XDR?

Wenn es um die Überwachung der IT-Infrastruktur geht, ist neben einem gemanagten SIEM auch häufig von Managed XDR – auch SOC Service genannt – die Rede. Managed SIEM und Managed XDR verfolgen grundsätzlich das gleiche Ziel. Dennoch gibt es Unterschiede, die besonders im Hinblick auf die Entlastung des eigenen IT-Teams relevant sind.

Managed-XDR-Anbieter setzen eine Extended Detection and Response (XDR) Lösung ein, um das Netzwerk des Kunden zu überwachen. Während ein SIEM beliebige Logquellen nutzen kann, verwendet XDR speziell für die Angriffserkennung entwickelte Software-Agents auf definierten überwachten Geräten.

Ein Vorteil des gemanagten SIEM ist daher, dass es durch mehr Datenquellen mehr Sichtbarkeit liefert. Der Nachteil ist jedoch, dass es trotz Managed Service mit einem deutlich höherer Arbeitsaufwand beim Kunden verbunden ist. Zum Einen ist es sehr zeitintensiv, anfangs gemeinsam Datenquellen zu integrieren, sinnvolle Richtlinien zu erstellen und Warnmeldungen zu konfigurieren. Zum anderen ist auch auf Dauer ein aufwendigerer Austausch nötig. Dadurch ist es mit höheren eigenen Personalkosten verbunden.

Ein weiterer Unterschied ist, dass Managed-XDR-Anbieter nicht nur die Analyse von Warnmeldungen übernehmen, sondern auch Gegenmaßnahmen ergreifen, um Cyberangriffe zu stoppen. Dadurch ist das Mitwirken des Kunden nur noch in wenigen Fällen nötig. Beim gemanagten SIEM hingegen werden Kunden lediglich über Warnmeldungen informiert und die Arbeit der Reaktion liegt bei ihnen. Das erhöht ebenfalls den eigenen Personalaufwand und setzt mehr Fachwissen voraus.

Fazit SIEM

Security Information and Event Management (SIEM) ist eine fortschrittliche Security-Lösung, die Unternehmen große Vorteile in der Erkennung und Abwehr von Cyberbedrohungen bescheren kann – aber auch Zeit und geschultes Personal erfordert. Es besteht daher die Möglichkeit, den Betrieb des SIEM in die Hände eines spezialisierten Dienstleisters zu geben. Allerdings kommt auch diese Option nicht ohne hohen eigenen Arbeitsaufwand aus. Denn neben einem zeitintensiven Austausch müssen sich Kunden selbst um die Reaktion auf die reporteten Vorfälle kümmern.

Entlasten Sie Ihr Team mit Managed XDR

Erweitern Sie Ihr Team mit dem 24/7-Service für Managed XDR. Ihre neuen Analysten erkennen, analysieren und stoppen Cyberangriffe für Sie – rund um die Uhr. Der Service des deutschen Anbieters G DATA ist ideal für alle, die sich hohe Sicherheit und gleichzeitig eine starke Entlastung ihres IT-Teams wünschen.

Managed XDR von G DATA kennenlernen