Ransomware-Angriffe halten die Unternehmenswelt weltweit in Atem. Die Erpressertrojaner befallen ganze Netzwerke und verschlüsseln alle Daten, die sie finden können. Datenbanken, Patientenakten, CAD-Zeichnungen – nichts ist vor der ausgeklügelten Schadsoftware sicher. Aber wie funktioniert Ransomware eigentlich? Auf welchen Wegen gelangt die Bedrohung ins Unternehmensnetzwerk und wie können Sie sich davor schützen?

Was heißt Ransomware?

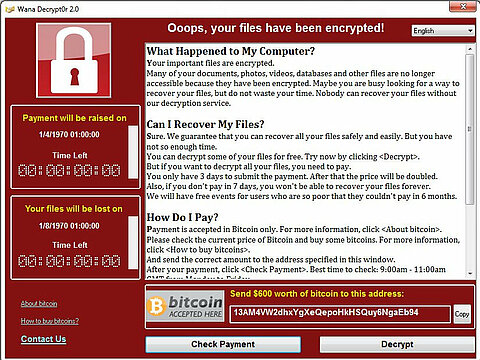

Der englische Begriff "ransom" bedeutet "Lösegeld", was das Ziel von Ransomware bereits beschreibt. Die Schadsoftware verschlüsselt bei ihrem Angriff wichtige Dateien, macht sie dadurch unbrauchbar und verlangt für die Entschlüsselung die Zahlung einer nicht unerheblichen Geldsumme – meist in Form von Bitcoins, bei denen sich der Geldfluss leichter verschleiern lässt als bei herkömmlichen Währungen. Die Daten werden von der Schadsoftware als Geiseln gehalten und erst gegen die Zahlung eines Lösegelds wieder freigegeben. Aufgrund ihrer Funktionsweise werden diese Schädlinge daher oft auch als "Erpressertrojaner", "Verschlüsselungstrojaner" oder "Kryptotrojaner" bezeichnet.

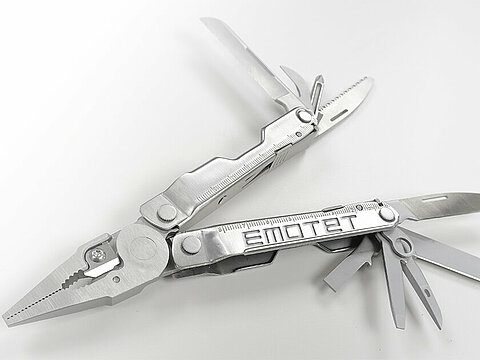

Berühmte Ransomware-Beispiele im Unternehmensumfeld

Wie funktioniert Ransomware?

Bei Ransomware wird derzeit vor allem zwischen drei Typen unterschieden: Screenlocker sind eine harmlosere Variante, die lediglich den Bildschirm des Nutzers sperren und ihm den Zugang zu seinem System verweigern. Sie lassen sich relativ einfach entfernen und richten keinen weiteren Schaden an. File-Crypter verschlüsseln Dateien auf der Festplatte, sodass diese ohne den passenden Schlüssel nicht mehr wiederhergestellt werden können. Die gefährlichste Gattung sind sogenannte Wiper: Sie verschlüsseln genau wie File-Crypter die Daten auf der Festplatte und verlangen ein Lösegeld – nur ist hier erst gar nicht vorgesehen, dass sie die Daten auch tatsächlich wiederherstellen. Wiper sind darauf programmiert, möglichst viele Daten zu löschen und dadurch maximalen Schaden anzurichten – egal, ob ein Lösegeld gezahlt wurde oder nicht.

Vorsicht bei E-Mail-Anhängen

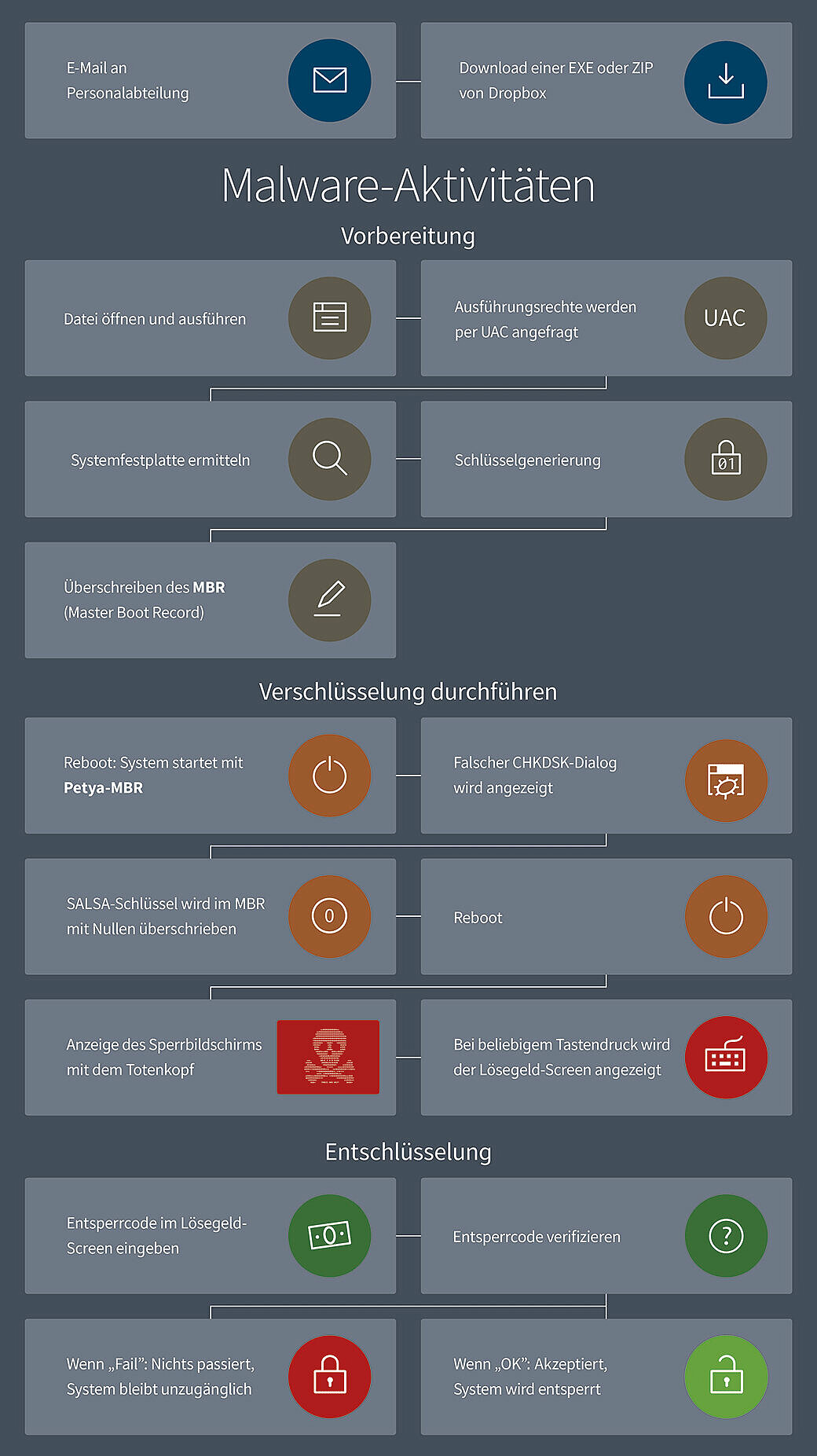

Ransomware kommt meist per E-Mail: Oft verschicken die Erpresser E-Mails mit einem schädlichen Anhang. Der Schädling tarnt sich beispielsweise als Excel-Tabelle mit Makros oder als EXE-Datei, die wie ein harmloses ZIP-Archiv aussieht. Öffnet der User die Datei, installiert er damit unwissentlich auch den Trojaner. Spätestens beim nächsten Neustart beginnt der Trojaner damit, die Dateien auf der Festplatte des Computers sowie allen angeschlossenen Laufwerken zu verschlüsseln.

Einige Vertreter (wie zum Beispiel WannaCry) funktionieren zusätzlich wie ein Wurm und versuchen, über das Netzwerk andere Rechner zu infizieren. Bemerkenswert ist, dass die Erpresser teilweise sehr geschickt vorgehen: So hatte es der 2016 grassierende Schädling "GoldenEye" auf Personalabteilungen in Deutschland abgesehen. Die E-Mails waren in einwandfreiem Deutsch verfasst und bezogen sich auf tatsächliche Stellenausschreibungen des Unternehmens. Selbst vorsichtige Mitarbeiter in der Personalabteilung öffneten daher die angehängten Dateien und infizierten so ihre Rechner.

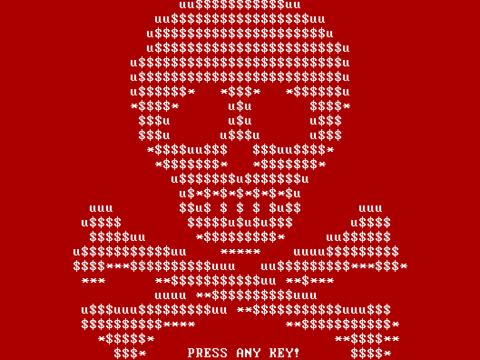

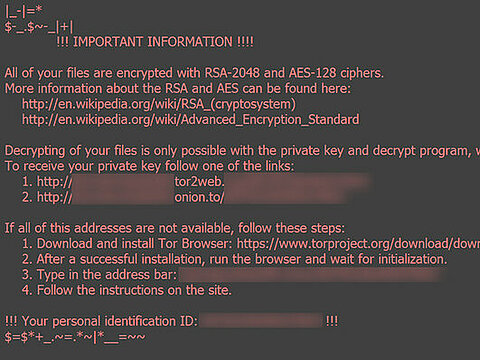

Auf dem Bildschirm der betroffenen Clients erscheint dann nur noch eine Lösegeldforderung, die verspricht, die Daten gegen Bezahlung wieder zu entschlüsseln. Dafür soll der Nutzer eine individuelle Seriennummer eingeben, die er auf Webseiten im Darknet gegen Bitcoins kaufen kann. Um der Forderung Nachdruck zu verleihen, werden oft alle paar Stunden einige Dateien gelöscht, bis schließlich keine Daten mehr übrig sind. Meist verteuert sich genauso regelmäßig die Seriennummer, um den Nutzer zu einem schnellen Handeln zu zwingen.

Wie erhöhe ich den Ransomware-Schutz in meinem Unternehmen?

Legen Sie regelmäßig Backups an

Sichern Sie die Daten aller Clients regelmäßig auf Netzlaufwerken, externen Festplatten oder in der Cloud. Achtung: Stellen Sie sicher, dass die Verbindung zu dem Speichermedium oder Netzlaufwerk nach jedem Backup getrennt wird – es droht sonst eine Verschlüsselung aller Backups!

Installieren Sie Updates und Patches

Halten Sie Software wie das Betriebssystem, den Browser und Plug-ins stets auf dem aktuellen Stand. Sicherheitslücken in Programmen auszunutzen ist eine der beliebtesten Methoden von Cyberkriminellen. Ein zentrales Patch Management hilft Ihnen, die Software auf all Ihren Clients aktuell zu halten und Schadsoftware so möglichst wenig Angriffsfläche zu bieten.

Seien Sie vorsichtig bei E-Mails und Links

Ein gesundes Misstrauen schadet nicht. Die E-Mail in Ihrem Posteingang ist voller Tippfehler? Oder verspricht Ihnen viel Geld, ohne dass Sie dafür etwas tun müssen? Sie kennen den Absender nicht? Löschen Sie verdächtige E-Mails sofort, ohne sie zu öffnen. Getarnt als Rechnungen, Bewerbungsunterlagen oder als Link zu einer interessanten Website versteckt sich der Schädling im Anhang. Besondere Vorsicht ist geboten bei ausführbaren EXE-Dateien sowie Office-Dokumenten, die mit Makros versehen sind. Am besten verhindern Sie die automatische Ausführung vom Makros in den Office-Suiten aller Clients.

G DATA Sicherheitslösungen bieten einen speziellen Spamschutz mit OutbreakShield-Technologie. Dieser Schutz erkennt schädliche E-Mails noch bevor sie vom E-Mail-Programm auf den Computer geladen werden. So wird die E-Mail mit den schädlichen Inhalten erst gar nicht zugestellt oder direkt aus dem Postfach entfernt.

Schulen Sie Ihre Mitarbeiter mit Security Awareness Trainings

Knapp die Hälfte aller Cyberangriffe nutzt den Menschen vor dem Computer als Einfallstor aus. Deshalb wird es für Unternehmen in Zukunft immer wichtiger, Mitarbeiterinnen und Mitarbeiter für die Gefahren durch Cybercrime zu sensibilisieren. In speziellen Security Awareness Trainings lernen sie vorsichtig zu sein und potenziell gefährliche Dateien und Vorgänge als solche zu erkennen.

Holen Sie sich wenn nötig externe Unterstützung

Viele IT-Teams sind überlastet und haben keine Zeit, täglich alle Sicherheitsmeldungen und Logdaten auf mögliche Angriffsspuren zu durchforsten. Die Folge: Cyberkriminelle bleiben zu lange unentdeckt – was ihnen Zeit verschafft, um ihren Ransomware-Angriff vorzubereiten. Wenn Zeit und Fachpersonal zur Angriffserkennung fehlen, kann es eine gute Lösung sein, diese Aufgabe in die Hände eines darauf spezialisierten SOC Services zu legen.

Das ist zu tun, wenn das Netzwerk infiziert wurde

Ist Ihr Netzwerk trotz aller Vorsichtsmaßnahmen durch einen Cyberangriff von Ransomware befallen, sollten Sie die betroffenen Clients oder Server sofort isolieren. Kappen Sie alle Netzwerkverbindungen (am besten physikalisch), damit sich der Schädling nicht weiter ausbreiten kann. Setzen Sie dann die infizierten Rechner zurück und spielen Sie das jeweils letzte Backup ein. Scannen Sie alle anderen Clients und Server im Netzwerk mit einer zuverlässigen Sicherheitslösung, um eine Infektion auszuschließen. Dieser Schritt ist sehr wichtig: Manche Schädlinge verstecken sich im Betriebssystem, um erst zu einem späteren Zeitpunkt zuzuschlagen – ein auf den ersten Blick "sauberer" Client kann also durchaus von Schadsoftware befallen sein.

Falls Sie kein aktuelles Backup des befallenen Clients oder Servers haben, sind Ihre Daten dennoch nicht zwingend verloren: Vor allem für ältere Ransomwares gibt es oft bereits ein Gegenmittel. Versierte Sicherheitsexperten haben die Verschlüsselungsroutinen vieler Schädlinge geknackt und Programme entwickelt, die die Daten wieder entschlüsseln und die Ransomware unschädlich machen können. Schauen Sie im Internet nach entsprechenden Tools, die meist nach dem Schema "XY Decrypter" oder ähnlich benannt sind.

Ist die Situation komplexer oder helfen die herkömmlichen Methoden nicht weiter, bietet sich eine professionelle Beratung durch einen erfahrenen Dienstleister aus dem Bereich IT Security an. Die Experten der G DATA Advanced Analytics bieten zum Beispiel nicht nur Incident Response Retainer, sondern auch Maßnahmen zur Datenrettung sowie eine tiefgehende Malware-Analyse an. So können Sie nach einer Infektion sicher gehen, dass der Schädling sich nicht tief in den Systemen verbirgt und zu einem späteren Zeitpunkt erneut ausbricht.

Schaden haben Cyberkriminelle im Jahr 2021 durch Ransomware (Erpressung mit gestohlenen oder verschlüsselten Daten) in deutschen Unternehmen verursacht.

Quelle: Studie Wirtschaftsschutz 2021, bitkom

Weitere Informationen

der befragten Unternehmen schätzen Ransomware als eher oder sehr bedrohlich für die zukünftige IT-Sicherheit des Unternehmens ein.

Quelle: Studie Wirtschaftsschutz 2021, bitkom

Weitere Information